Wenn Sie beim Onboarding oder bei der Authentifizierung auf Biometrie angewiesen sind, Lebenderkennung (auch genannt Erkennung von PräsentationsangriffenPAD) ist entscheidend, um zu stoppen biometrisches Spoofing– von gedruckten Fotos und Bildschirmwiederholungen bis hin zu 3D-Masken und Deepfakes. Richtig gemacht, beweist die Lebenderkennung, dass es eine gibt lebender Mensch am Sensor, bevor eine Erkennung oder ein Abgleich erfolgt.

Kurze Antwort: Wie die Liveness-Erkennung Spoofing stoppt

Die Liveness-Erkennung unterscheidet lebende biometrische Signale von Präsentationsangriffe (PAs) Verwenden Sie entweder aktive Eingabeaufforderungen (z. B. Blinzeln, Kopfdrehen, zufällige Wörter) oder passive Analysen (z. B. Textur, Lichtreaktion, Tiefenhinweise, Mikrobewegungen). ISO/IEC 30107-3 legt fest, wie PAD bewertet und gemeldet werden sollte, Ermöglicht den Vergleich von Äpfeln mit Äpfeln.

Definitionen und Kernkonzepte

Präsentationsangriff (PA): Jeder Versuch, einen biometrischen Sensor mit einem Artefakt (Foto, Video, Maske) oder manipulierten Medien (Wiedergabe, Deepfake) zu untergraben.

Erkennung von Präsentationsangriffen (PAD): Mechanismen, die PAs erkennen und Ergebnisse auf standardisierte Weise melden; ISO/IEC 30107-3 legt Check- und Berichtsmethoden fest, damit Käufer Lösungen vergleichen können.

Biometrisches Spoofing hat sich weiterentwickelt. Frühe PAs verließen sich auf 2D-Drucke; Neuere Angriffe nutzen hochauflösende OLED-Wiederholungen, strukturierte 3D-Masken und KI-generierte Deepfakes. Moderne PAD-Algorithmen analysieren Multisignal-Hinweise (z. B. Mikrotextur der Haut, photometrische Reaktionen, Tiefe/IR), um zu entscheiden, ob eine Probe lebend ist.

Aktive vs. passive Lebenderkennung

- Aktive Lebendigkeit: Der Benutzer reagiert auf eine Aufforderung – blinzeln, lächeln, nach hyperlinks/rechts drehen, einen Satz sagen. Vorteile: einfaches mentales Modell; stark gegen einfache 2D-Angriffe. Nachteile: fügt Reibung hinzu; Eingabeaufforderungen können erlernt/gefälscht werden, wenn sie naiv umgesetzt werden.

- Passive Lebendigkeit: Keine Eingabeaufforderungen. Das Modell leitet die Lebendigkeit aus natürlichen Signalen (Textur, Bewegungsparallaxe, Distant-PPG, Linsenreflexionen) ab. Vorteile: tolle UX; skalierbar auf hochvolumiges KYC. Nachteile: schwieriger zu bauen; muss mit neuen PAs und Deepfakes Schritt halten.

In der Praxis kombinieren viele Plattformen beides über risikoadaptiv Flows: passiv beginnen, zu aktiv eskalieren oder multimodal prüft, wann das Risiko hoch ist (z. B. Geschwindigkeitsanomalien, TOR, Geräteemulation).

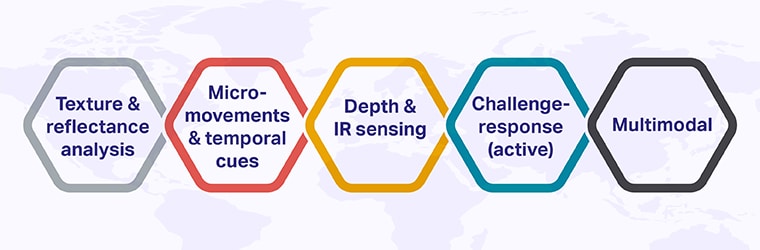

Erkennungsmethoden, die Sie im Feld sehen werden

- Textur- und Reflexionsanalyse: Die Haut weist eine feinkörnige Mikrotextur und photometrische Reaktionen auf, die sich von Shows und gedruckten Medien unterscheiden.

- Mikrobewegungen und zeitliche Hinweise: Unwillkürliche Augenzwinkern, subtile Kopfbewegungen oder Blutflusssignale über mehrere Frames hinweg lassen sich nur schwer überzeugend wiedergeben.

- Tiefen- und IR-Erkennung: Strukturiertes Licht oder ToF können dazu führen, dass 2D-Parodien scheitern; IR hebt wesentliche Unterschiede hervor.

- Problem-Response (aktiv): Zufällige Eingabeaufforderungen erhöhen die Kosten für den Angreifer.

- Multimodal: Durch die Kombination von Gesichts-, Sprach- und Gerätesignalen können Fehlakzepte weiter reduziert werden.

Anbieter beschreiben diese Techniken unterschiedlich, sie werden jedoch den in der Branchenliteratur und in Einkaufsführern anerkannten PAD-Kategorien zugeordnet.

Welche Arten von biometrischem Spoofing gibt es?

Verschiedene Arten des biometrischen Spoofings passen zu unterschiedlichen Authentifizierungsmethoden und nutzen deren Schwachstellen aus. Daher können Präsentationsangriffe auf verschiedene biometrische Modalitäten abzielen, darunter:

Branchenübergreifende Anwendungsfälle zur Lebenderkennung

Von Banking und Krypto bis hin zu Telekommunikation und eGov zeigen diese Anwendungsfälle, dass Spoofing in KYC, hochwertigen Überweisungen, SIM/eSIM-Flows, digitalem ID-Zugriff und Fernprüfungen wirksam gestoppt wird – und so Betrug verhindert und gleichzeitig die Reibung für die Benutzer gering hält.

Lebenderkennung, die funktioniert: Arbeiten Sie mit Shaip zusammen

Die Lebenderkennung ist Ihr erster Schutz gegen biometrisches Spoofing – von Ausdrucken und Wiederholungen bis hin zu 3D-Masken und Deepfakes. Kombinieren Sie passive, risikoadaptive Flows mit kontinuierlicher Überwachung und validieren Sie die Leistung Ihres eigenen Datenverkehrs.

Wie Shaip hilft (erprobt, serienreif):

- Lizenzierungsfertige Anti-Spoofing-Datensätze Abdeckung 3D-Masken-, Make-up- und Wiederholungsangriffemit optionaler Beschriftung und Qualitätssicherung für Lebendigkeits-/PAD-Modelltraining. Beispiele hierfür sind kuratierte Videosets wie das 3D-Masken- und Make-up-Angriff Sammlung und Actual + Wiederholung Bibliotheken, die Tausende von Clips umfassen.

- Fallstudie: Lieferung von 25.000 Anti-Spoofing-Movies aus 12.500 Teilnehmer (jeweils ein Actual + ein Replay), aufgezeichnet bei 720p+ / ≥26 FPSmit 5 ethnische Gruppen und strukturierte Metadaten – entwickelt, um die Robustheit der Betrugserkennung zu verbessern.

- Gesichtsbild- und Videodaten aus ethischen Quellen um die Schulung zu beschleunigen und die Voreingenommenheit bei Gesichtserkennungsinitiativen in Unternehmen zu verringern.

Lass uns reden: Wenn Sie brauchen Erfassung biometrischer Daten, Gesichtserkennungsdatensatz Beschaffung, bzw Annotation von KI-Daten Um Ihr PAD gegen aufkommende Angriffe zu schützen, kann Shaip Folgendes tun: risikotauglicher Datensatz und Evaluierungsplan, der auf Ihre KPIs und Compliance-Anforderungen abgestimmt ist.